해킹사회

찰스 아서

미래의 창

이 글 포스팅은 해킹사회라는 책을 읽고 생각과 내용을 요약 정리하는 글입니다. 자세한 내용은 책을 구매 혹은 대여하여 보시기 바랍니다. ^^

구매 참고: (http://www.yes24.com/Product/Goods/71962870)

이 챕터의 목차

1. 의심스러운 보안

2. 업그레이드 중단

3. 용의자의 세계

4. 컴퓨터와 맞서다

5. 마이애미 한탕

6. 실마리를 찾다

7. 전문가의 한계

이번 챕터에서는 TJX 와이파이 해킹에 대해서 다루고 있습니다.

2007년 1월 미국의 대형 의류체인 TJX는 알 수 없는 컴퓨터 시스템 공격으로 고객 정보가 유출되는 사건이 발생합니다.

TJX 이용 고객의 결제 카드 데이터를 포함한 최소 약 9,400만 건의 개인정보가 도난 당한 것입니다.

여기에는 미국의 사회보장번호(주민번호)와 운전면허번호 등 매우 민감한 개인정보까지 포함되어있다고 합니다.

TJX의 자회사인 마샬스 매장의 와이파이 네트워크 보안이 취약했던 것이 큰 이유였습니다.

결국 TJX는 약 400억 원 이상을 고객에게 보상해야 했습니다.

이 해킹의 주동자는 앨버트 곤잘레스...

그는 일찍부터 컴퓨터에 관심이 많아 14살에 나사를 해킹하기도 했다고 합니다.

그는 보안 컨설턴트로 일을 하며 뒤로는 은밀히 해킹을 하는 사람이었다고 합니다.

첫 체포 이후 그는 당국이 다른 해커들을 검거할 수 있도록 도왔다고 하는데요.

하지만, 그는 다시 범죄의 늪에 빠져, 결국 TJX해킹사건의 주동자로 다시 검거되어

징역 20년 형을 선고 받았습니다.......

이번 챕터는 이러한 사건의 전말에 대해 그리고 어떠한 해킹을 활용했는지

간접적이게 정리해 나가고자 합니다.

intro...

2007년 7월 막심 야스트램스키 (Maksym Yastrzemski) 가 터키의 휴양지 케메르에서 체포된다.

그의 가명은 ' Maksik ' 이었다.

그의 죄명은 신용카드 정보를 불법 매매 한 혐의였다.

이 후, 2008년 5월 7일 수요일.

공범 혐의의 앨버트 곤잘레스도 체포된다.

막심이 잡힌지 10개월 후에 잡힌 것이다...

왜 이렇게 오래 걸렸을까?

그 이유와 어떠한 방법으로 카드 정보를 유출하였는지

다루고 있는 챕터이다.

본격적인 범죄에 대한 로그를 기록하기 보다, 이 당시 상황이 매우 중요하다고 화자는 말한다.

당시에 화두는 무선인터넷(Wi-Fi)이었다. ( 현재의 5G와 비슷한 상황이라고 보여진다. )

당시 우리나라는 3G를 쓰며, 와이파이 스팟, 에그 등을 사용하고 상용화 되기 시작할 단계라고 보면된다.

이 당시 무선 인터넷에 대한 통신 규약에 대해 이 책은 먼저 다룬다.

그 이유는 매우 취약했기 때문이다.

1999년 스티브 잡스가 ibook을 출시하고 새로운 밀레니엄 IT 강풍이 불던 시기였습니다.

당시 이 노트북은 처음으로 에어포트 베이스 스테이션을 통한, 인터넷 연결을 선보였습니다.

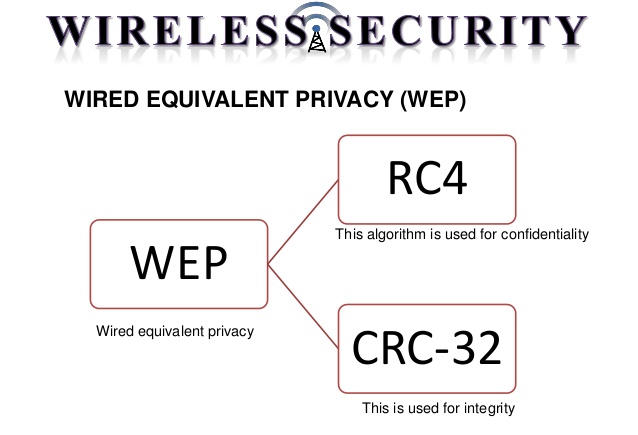

보안은 위해 WEP(Wired Equivalent Privacy) 라는 시스템을 탑재하였고, 이는 무선 인터넷 네트워크의 표준이 됩니다..

유선 동등 프라이버시(Wired Equivalent Privacy, WEP)는 무선 랜 표준을 정의하는 IEEE 802.11 규약의 일부분으로 무선 LAN 운용간의 보안을 위해 사용되는알고리즘이었습니다. 1997년에 정립되면서 무선인터넷 사용하도록 기준이 생성된 것이었지요.

그러나 2001년 암호학자들에 의해서 보안의 취약성이 드러나자 현재는 사용을 안하고 있습니다.

뭔가 우리도 어렴풋이 기억이 나는 문자이지요.

당시 우리나라에서도 통신사나 마트 , 카페 등에서 너도 나도 와이파이를 도입하기 시작한 2000년 대에는 이 방식을 사용하는 곳도 있고 아닌곳도 있었다고 보이는데요. IT강국인데,, 이런 내용을 몰랐던 제 자신이 부끄럽네요.

아무튼! 이런 와이파이 태동기에 많은 기업들(?)이 그랬듯 새로운 결제 방식과 새로운 고객관리 서비스가 제공되고 물 밑듯이 제공되고 나오는 시기였다고 합니다.

당시 미국은 TJX 기업이 이 것을 빠르게 도입하여 고객들의 우선순위 매장에서

최고를 선점하기 위해 빠른 서비스 도입을 하였다고 합니다. 전 매장에 와이파이를 깔아서 고객들의 정보를 쌓고 관리하고 다시 서비스에 활용하는 것을

(현재의 빅데이터 정보를 활용하는 듯한?? ) 하기 위함입니다.

하지만 현재와는 다르게 민감한 개인정보와 현재는 수집불가능한 정보까지 보관하는 혜자스러운 부분이 있었던 것이 차이라고 할 수 있죠. (주민번호, 운전면허번호, 구매 목록, 카드번호, 카드비번?? 같은 것들말이죠? )

하지만, 이것이 똥이 되고 맙니다. 문제는 암호화 였습니다. 당시 TJX는 서비스를 성공적이게 적용.

현재는 빅데이터 / DB라고 불리는 데이터 창고를 구축하기도 했습니다. 그러나 보안에는 전혀~ 신경을 쓰지 않았다고 합니다. 그냥 정보들을 날 것 그대로 창고에 넣어둔 것이라고 보면됩니다.

당시 TJX는 2006년까지 신용카드 데이터를 보호하기 위해 고안된 PCI-DSS(Payment Card Industry Data Security Standard)를 사용하고 있었습니다. 이는 당시 업계 표준보다 뒤쳐진 거이었다고 합니다. 아이러니 하죠. 중요시 하지 않았던 것으로 보입니다. 명백히...

그러나 문제는 이것뿐만이 아니었다고 합니다. 초반에 말한 와이파이가 문제였던 것이죠.

즉, WEP 알고리즘이 문제였습니다.

1. 의심스러운 보안

1997년 컴퓨터를 무선으로 인터넷에 연결할 수 있는 혁신적 기술인 802.11b표준을 연구하고 있었습니다.

이 기술이 현재의 와이파이의 시초라고 보시면됩니다.

인터넷 패킷이 지나다니는 기분을 설정하는 것 과 더불어 적절한 보안체계가 필요하다고 연구진들이 고려를 하고 있었고, 그에 무선망 보안 정책,

보안 알고리즘 등이 필요해지고 개발된 것이지요.

다들 무선인터넷이 위험할 수 있다는 것은 알고 있었던 것입니다.

그래서 WEP 같은 알고리즘이 사용되기 시작한것이구요.

그러나 이러한 일들에 대해 암호학자들이 문제를 제기했다고 했지요?

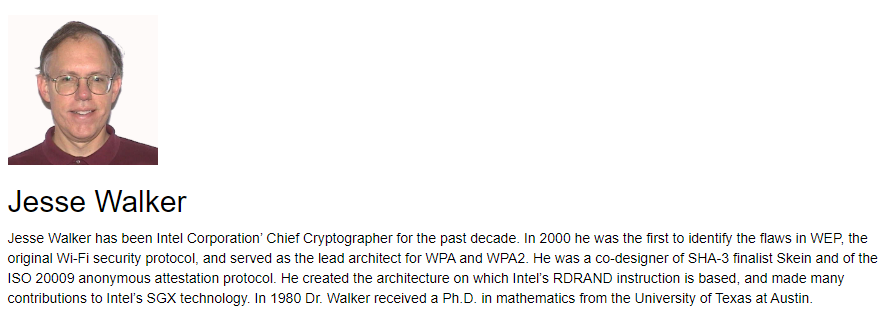

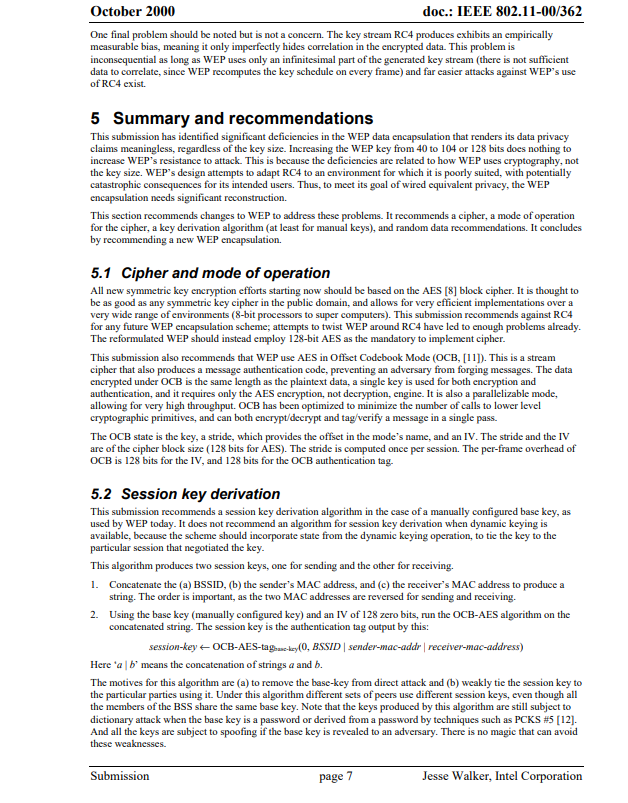

그 대표주자가 제시 워커 (Jesse Walker) 였습니다.

2000년 10월 제시워커는 WEP에 대한 문제 제기를 최초로 하였다고 합니다.

그는 당시 인텔의 암호학자였습니다.

그는 802.11 위원회에

<어떤 사이즈의 키(key)에도 안전하지 않다. : WEP암호화에 대한 분석>

<Unsafe at any key size : an analysis of the WEP encapsulation>이라는 비평문을 제출했습니다.

그는 WEP는 태생적인 결함이 있으며, 알고리즘에 취약점에 대해 비평을 하였습니다.

WEP에 대한 설명과 알고리즘 설명은 자세히 나와있으나, 너무 길어지므로 언급하진 않겠습니다.

(비트와 비트 .. 벡터 등등 극혐임 모르는게 나아요 어차피 만들거 아니잖아요! ㅎㅎ 자세한 사항은 책을 구매하시는게..)

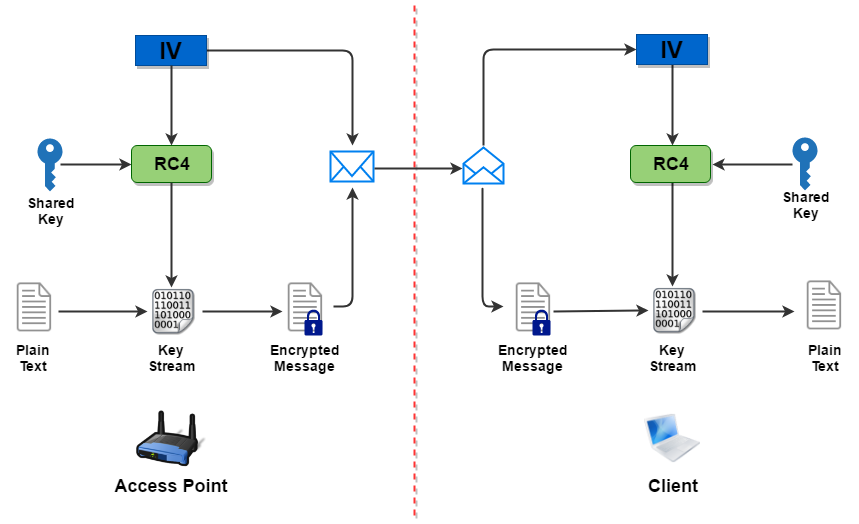

요약! 암호화되지 않은 IV가 암호화된 와이파이 패킷과 함계 전송되기 떄문에 수시니자는 암호해독을 동기화 할 수 있었습니다. 그리고 비번이 필요했고, 그 정보들은 무선으로 사방 팔방 뿌려진다는 것.

당연하지 않나 싶었지만, 그것을 패킷을 주워 담는 스니퍼 프로그램에 의해 싸악 긁어진다는 것이죠.

누구나 주워 담을 수 있다는 건 개인정보를 길가다 줍는 거랑 똑같은?

길가다가 주민등록증이나 신용카드를 줍는 격!!

그렇게 보시면 됩니다..

이러한 취약점에 대한 비평문은 해커들도 볼 수 있는 것이였고, 그를 통한 해킹이 시작된것이죠...

중요한 점은 이러한 취약점을 TJX도 2005년 10월 인지했다고 합니다. (한참 늦었죠? )

당시 CIO최고정보책임자 풀 부카는 이를 인지하여 매장에 WEP가 아닌 WPA방식으로 전환하는 계획을 승인하고 진행합니다.

그러나 전환 비용이 컸기 떄문에 결국 느슨하게 풀린 고삐는 전환 계획을 미루게 되는 악행을 저지르게 됩니다.

그당시 운영 손실액이 1,500만 달러 (한화로 약 180억원.. 현재가치니깐 엇비슷할껍니다.)

금액을 잘 기억해두세요...

2. 업그레이드 중단

2005년 11월 23일 결국 중단된 WPA업그레이드... 당시 TJX는 해커들이 탐낼만한 귀한? 정보를 갖고 있었습니다.

바로 신용카드의 트랙2(Track2)정보입니다. 이를 통해 복제카드를 만들수 있는 정보인데요.

이걸 그냥 갖고 있었다고 합니다. (왜인지는 의문...)

당시 PCI-DSS의 12가지 관리 목표중 단 3가지만 지키고 있을 정도로 TJX는 안일함의 끝을 보여주고 있었습니다.

당시 이것을 안지킨것도 경영진들 모두 알고 있었다고 합니다. (이쉐키들...)

그리고 이런 짓거리를 하는 동안, 2005년 11월 부터, 6개월간 시스템이 열린 채로 방치되었다고 합니다.

(OPEN OPEN~~ surren~)

2006년 10월 초 TJX는 거래처에 연락을 받고 이상한 카드 사용이 감지 된다고 소식을 받는 어처구니 없는 상황을 듣습니다.

이로인해, TJX는 800만 달러의 손실액을 냈습니다. ( 한화 약 95억원 )

결국 2006년 12월 18일

IBM과 제너럴 다이내믹스에 사건을 의뢰, 누가 그랬는지 알려달라고 했답니다. (암것도 모르는 대기업 수듄)

3일뒤, 누군가 침입한 것은 보이지만 원인이 뭔지는 몰랐다고 했답니다.(모른거죠 결국? )

당시 이런 상황을 외부에 안 알렸다고 합니다. 하루뒤 카드사한테만 알렸다고 함. 은행이랑.

그리고 사건 의뢰 9일 지난 12월 27일 해커들이 탈취한 정보가 고객정보임을 알게 된 정도였다고 합니다.

결국, 대중에게 당당하게 발표하는데요.

2007년 1월 17일

(막심 잡히기 약 6개월전인)

TJX는 홈페이지에 벤 카마라타 회장 명의의 성명을 발표합니다. 자신들은 피해자라고...

책임을 회피하기 위한 술수가 뻔히 보이는데도 임원, 경영진들은 그렇게 말을 합니다.

유감. 피해자. 침입당함.. 등의 단어를 사용하며 책임회피에만 열을 가했다고 합니다.

결론은 이런 사건이 터졌으나 TJX매장에서 쇼핑을 해도 괜찮다는 뉘앙스 였습니다. 세일해줄께 안살꾸야?

마치 현재의 유니클로랑 비슷하죠?

2007년 5월

이 사건을 분석하던 소식통은 와이파이해킹을 통한 내부망 침입으로 보인다고 주장했다고 합니다.

심지어 주차장에 사용가능한 와이파이를 사용했을 가능성이 높다고 평가하기도 했습니다.

2007년 8월

당시 직원이던 한 사람이 보안 허점에 대해 지적했다고 합니다. 너무 손쉬운 사내의 보안상태에 비판을 한것이죠.

이 직원은 아이피 추적을 당해 바로 퇴사조치.

그는 아르바이트로 일하던 대학생이었다고 합니다. ( 끔찍한 TJX...)

결국 2007년 9월

이런저런 힌트가 제기되는 가운데, 결국 범임을 찾지 못했었습니다.

3. 용의자의 세계

ZDnet (지디넷) 블로거 George Ou조지우는 자신이 2004년 부터 2005년 까지 대형 소매 업체의 보안관련 컨설턴트로 일했고, 이때의 열악한 무선 네트워크 보안은 마치 터지기만 기다리는 시한 폭탄같다고 말했습니다.

https://www.zdnet.com/blog/ou/12/

https://www.zdnet.com/article/the-role-of-802-11n-in-the-enterprise/

2007년 가을 막심을 체포한 후 조사 당시 TJX해킹 사건과 연관성을 못발견했다고 하는군요.. (오리무중...)

2007년 11월 무선 보안시스템 업체인 에어디펜스의 실험.

워드라이빙(WarDriving)이라는 것을 실험함.

말그대로, 운전하면서 길가다가 와이파이 걸리면 해킹해보는 실험. 결과는 성공.

4. 컴퓨터와 맞서다

1998년.

당시 17살이던, 엘버트 곤잘레스는 마이애미에 위치한 학교 컴퓨터를 이용해 인디언 정부 웹사이트를 해킹시도합니다.

14살때엔, 인터넷 초기버전으로 NASA를 해킹했습니다.

그는 코딩실력이 뛰어난 것은 아니었다고 합니다. 단지 사용법과 어디에 쓸지 기가막히게 알아내는 거였지요.

이런 악동에게 주어진 것이 바로 스니퍼 프로그램(Sniffer Program)이었습니다....

https://ko.go-travels.com/83886-definition-of-sniffer-817996-8382589

1999년 7월

그는 숨나지 ( Soupnazi ) 라는 가명으로 지디넷(ZDnet)과의 인터뷰에서 자신은 웹사이트를 망치려는 것이 아닌,

자신의 사이트 장악이 가능하다는 것을 보여주고 싶었다고 합니다. ( 관종.. 그야말로 관종)

" 사람들은 아마 우리가 일부러 알려주지 않으면 우리가 시스템에 침입한 사실도 모를 겁니다. "

그는 이런 말을 했다고 합니다.

2000년 맨헤튼 에서 뉴저지..

그는 고등학교를 졸업한 뒤, 뉴저지의 한 회사의 보안 팀에 취직합니다. 채용이유는 그 회사의 시스템에 어떻게 침입했는지 설명했더니 채용된것이었다고 합니다. ( 무서운녀석.)

그 후,

2003년 7월

관종은 드디어 사고를 칩니다.

ATM기에서 여러장의 카드로 돈을 마구 인출하다가 잡힌겁니다. 그렇게 할 수 있었던 방법또한 술술 얘기하며 순순히 혐의를 인정했다고 하네요. (레알 관종)

당시 그는,

"당시 저는 22살 이었고 두려웠어요(?). ... 만약 당신이 사는 아파트에 비밀 요원들이 들이닥치고 강압적인 말투로 사회에 20년간, 혹은 영원히 격리해 버리겠다는 이야기를 들으면 아마 뭐든지 할걸요." 라고 말했다.

(내 생각엔 그런걸 경험해보고 싶은 철없는 아이같아 보임.)

당시 이미 그는 엑스터시, 코카인 같은 마약 중독자 였다고 합니다. 그 만큼 그는 말도 잘하고, 해커들사이에 말하는

소위 사회적 기술 과 속임수에 달인이었다고 합니다.

아무튼 당시 어린나이에 체포된 곤잘레스는 자신의 동료들이었던 다른 해커들을 잡는데 협조를 하였고,

그의 안전을 위해, 정부는 그의 사건당시 사용한 데이터들을 백업하게된다.

이때, 얻은 데이터 중, 그가 사용한 이메일 주소도 이었는데,

soupnazi @ efnet . ru 라는 이메일이었다. 이것은 훗날 그의 체포에 큰 도움을 준다.

여기서 efnet 은 10대시절 동료가 될 여러 사람을 만난 해커포럼의 이름이었다.

5. 마이애미 한탕

2005년 7월 12일.

2003년 사건이후, 마이애미 있을 당시.

넉살 좋은 곤잘레스는 자신의 친구들인 해커들과 또한번의 해킹을 시도한다.

공범자와 함께 곤잘레스는 아까 말한 워드라이빙을 통해 스니핑 해킹을 시작한다.

쥐도 새도 모르게 훔쳐가던 정보를 되팔고, 되팔고, 하던 사이 정보당국은 수사를 착수하여,

꼬리를 잡기 시작하는데, 결정적인 힌트를 얻게 된다.

아까 말한 곤잘레스의 이메일 주소를 발견하게 된 것이다.

6. 실마리를 찾다.

2008년 5월 7일

결국 그는 이메일 주소 때문에 체포가 된다.

2008년 8월

그는 결국 해킹 혐의로 기소된다. 기소후에 발생한 해킹사건들에도 연관이 되어있기까지하여 형량은 더 늘어나,

그는 역대급 형량인 20년 형을 받는다.

당시 TJX의 피해액은 약 2억 5,600만 달러로 집계되었다. ....(한화로 약 3000억원..)

180억원 아끼려다, 3000억 물은 꼴임.

당시 이런상황에도, TJX부회장은 만약 미국이 결제 시스템에 침앤핀 시스템(EMV)을 도입했더라면 이와 같은 해킹은 막을 수 있었을 것이라고 회고했다고 한다. 아주 안일한 태도인것이다.

남탓 충.

(이 말만 들으면, 마치 정부가 이상해서, 기업들이 피해를 본다는 식으로 말하지만, 기업은 절대 착한 존재가 아니다.

이윤을 위해서 예방할 일도 돈때문에 포기하고 돈때문에 많은 소비자들과 직원들이 피해를 보는 경우가 다반사이다.)

->> 경영학 전공자의 많은 사례를 봐았을때. 거의 대부분임. 거대해지면 거대해질수록 말이죠. ^^ 당연한 걸까요.

그렇다면 여기서 말하는 EMV시스템은 무엇일까요?

간단히 하면 바로 이 카드입니다. 여러분은 느끼셨나요. 어는순간 모든 카드들이 IC칩을 꽂아달라고 아우성인것을요. 요즘 잘 카드를 안긁잖아요.

꽂아달라고 하지..

ㅋㅋ

이게 그거구나~ 하시면 됩니다.

당시 2006년 부터 영국 및 EU여러국가들은 이 시스템을 도입했었다고 합니다.

간단히

이 시스템은 단말기에서 카드 정보와 그에 연계된 PIN번호로 정합성을 검증하며, 카드 사용 내역을 카드 회사에 전송하기 전에 그 정보를 암호화합니다.

한마디로 암호화된것뿐이지만, 이전 시스템에 비핸 안전하다는 것이죠. 복제하기가 어려운것입니다.

7. 전문가의 한계

오리건 주립대 컴퓨터 공학 연구 교수가 된 워커 교수.

그는 TJX사건을 인지하고 있었고, 이책에서는 명언을 뽑아냅니다.

|

" 전문가들 사이에서도 아직까지 이 부분에는 견해차가 큽니다. 대부분의 엔지니어는 대학 떄 암호학을 배울 기회가 없습니다. 그렇기 때문에 어쩔 수 없이 굉장히 좁은 식견으로 일할 수 밖에 없죠. 일반적인 엔지니어링 관행은 어떤 소프트웨어 라이브러리가 추가되든지 기존 설계에 적용하는 것입니다. 물론 암호도 포함이죠. 하지만 암호 알고리즘은 자체적으로 우수하게 이미 최적화가 되어있고, 따라서 이런 관행을 적용하기에는 별로 적절하지 않습니다. 저는 사람들에게 암호 알고리즘 적용은 암호학 라이브러리의 이상을 실현하도록 시스템 자체를 재설계하는 것이라고 말하곤합니다. 왜냐하면 반대로 일반적인 암호 알고리즘을 기존의 시스템 설계 관행에 적용한다면 동작하지 않을 가능성이 크기 때문입니다." |

저자는 기업들의 안일한 방관적 태도와 알고리즘을 설계한 개발자들 또한 비판을 합니다.

"바꾸어 말한다면 WEP에 사용한 암호 기법은 시스템 설계단계에서부터 적절하지 않은 방법이었다. ...(중략)......

신용카드 업체들은 해킹 사건에 주목했지만 서둘러 대응하진 않았다. ...(중략) WEP가 가지고 있던 수많은 결함은

약 10년동안 세상에 노출되어있었고, 아무리 비밀번호가 길다고 하더라도 이를 뚫는 것은 시간문제였을 것이었다...."

당시 TJX 의 CIO 였던, 폴 부카 . Paul Butka .

그는 2008년 11월 그는 결국 회사를 떠나게 되고, 그는 2017년 말 코터니컷에 위치한 밥스 디스카운트 퍼니처회사에서

최고정보보안책임자로 맡게 된다.

그는 당시 TJX사건을 겪고나서 많은 것을 배웠다고 한다. (늦었지만, 이제라도 정신차린듯.)

화자는 마지막으로 , 당시 신용정보가 노출된 고객층들은 분노를 하였지만, TJX에서 제공한 바우처 및 할인 등에, 결국 잊혀진 사건처럼 지나가고 있다고 안타까워 하고 있다.

한편, 곤잘레스는 미시시피의 한 교도소에서 수감되었고, 44세되어, 2025년 10월 29일에 출소한다고 한다.

개인적인 느낌은 이 챕터는 길게 적게 된거같다. 어찌보면, 현재에 가장 유사하게 위험일 올수 있는 사건이라고 생각한다. 또한 소니사의 사건과 동일선상으로, 대기업 임원진들의 이기적인 행동은 정말 무서운 것 같다.

현재도 그러한 일들과 사건이 빈번히 일어나고 있다는 불안감안에 휩싸이며, 뭔가 TJX피해 고객들에 대한 TJX의 할인판매 와 바우처 제공등은 현재의 유니클로와 비슷하다고 느꼈다.

역사적인것이고, 고객 해킹 사건이라는 원인 자체가 다르지만, TJX와 유니클로의 경영진은 비슷하다고 생각한다.

그런 기업은 언젠가 그런 사고가 날 것이라고 생각한다.

참고할 만한 사이트.

http://www.baselinemag.com/c/a/Security/TJX-Anatomy-of-a-Massive-Breach

TJX: Anatomy of a Massive Breach

Money was the root of the reason security wasn’t taken more seriously, allowing the compromise of 94 million credit cards.

www.baselinemag.com

https://www.boannews.com/media/view.asp?idx=43821&kind=&sub_kind=

EMV로 바꾼 유럽, 온라인 카드 사기 성행 중

미국 상가 내에서 신용카드의 세대교체가 빠르게 이루어지고 있다. 이전 자기띠 유형의 카드에서 칩앤핀 혹은 EMV 유형으로 말이다. 다만 이는 규모가 어느 정도 있는 매장의 경우고 소상인들은 아직 이 변화를 따라가지 못하고 있다. 또한 온라인 카드 사기 범죄가 늘어가고 있고 당분간은 줄어들지 않을 조짐이기도 하다.

www.boannews.com

TJX 매출 300억달러 돌파…20년 연속 성장세

한인 의류업계와 밀접한 관계를 맺고 있는 미국의 대표적인 오프 프라이스 체인 TJX가 전반적으로 의류 …

heraldk.com

'Tech > Hacking' 카테고리의 다른 글

| [보안] 공인 인증서 폐지 :: 사설 인증 시장의 시작 (0) | 2020.05.25 |

|---|---|

| 해킹사회를 읽으며...04 (0) | 2019.09.19 |

| 해킹사회를 읽으며...03 (0) | 2019.09.18 |